PIXHELL Óż©ÓżŠÓż«ÓżĢ ÓżÅÓżĢ Óż©ÓżÅ ÓżĖÓżŠÓżćÓżĪ-ÓżÜÓźłÓż©Óż▓ Óż╣Óż«Óż▓Óźć ÓżĢÓżŠ Óż”ÓźüÓż░ÓźüÓż¬Óż»ÓźŗÓżŚ ÓżÅÓż»Óż░-ÓżŚÓźłÓż¬ÓźŹÓżĪ ÓżĢÓżéÓż¬ÓźŹÓż»ÓźéÓż¤Óż░ÓźŗÓżé ÓżĢÓźŗ Óż▓ÓżĢÓźŹÓżĘÓż┐Óżż ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł, Óż£Óż┐ÓżĖÓż«ÓźćÓżé "ÓżæÓżĪÓż┐Óż»Óźŗ ÓżŚÓźłÓż¬" ÓżĢÓżŠ ÓżēÓż▓ÓźŹÓż▓ÓżéÓżśÓż© ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣Óźł ÓżöÓż░ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬Óż░ Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ Óż”ÓźŹÓżĄÓżŠÓż░ÓżŠ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© ÓżČÓźŗÓż░ ÓżĢÓżŠ Óż▓ÓżŠÓżŁ ÓżēÓżĀÓżŠÓżĢÓż░ ÓżĖÓżéÓżĄÓźćÓż”Óż©ÓżČÓźĆÓż▓ Óż£ÓżŠÓż©ÓżĢÓżŠÓż░ÓźĆ ÓżĢÓźŗ Óż¼ÓżŠÓż╣Óż░ Óż©Óż┐ÓżĢÓżŠÓż▓ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣ÓźłÓźż

"ÓżÅÓż»Óż░-ÓżŚÓźłÓż¬ ÓżöÓż░ ÓżæÓżĪÓż┐Óż»Óźŗ-ÓżŚÓźłÓż¬ ÓżĢÓżéÓż¬ÓźŹÓż»ÓźéÓż¤Óż░ÓźŗÓżé Óż«ÓźćÓżé Óż«ÓźłÓż▓ÓżĄÓźćÓż»Óż░ ÓżĢÓźŹÓż░ÓżŠÓż½ÓźŹÓż¤ÓźćÓżĪ Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ Óż¬ÓźłÓż¤Óż░ÓźŹÓż© ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© ÓżĢÓż░ÓżżÓżŠ Óż╣Óźł Óż£Óźŗ 0 - 22 kHz ÓżĢÓźĆ ÓżåÓżĄÓźāÓżżÓźŹÓżżÓż┐ Óż░ÓźćÓżéÓż£ Óż«ÓźćÓżé ÓżČÓźŗÓż░ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© ÓżĢÓż░ÓżżÓżŠ Óż╣Óźł," ÓżćÓż£Óż╝Óż░ÓżŠÓżćÓż▓ Óż«ÓźćÓżé Óż©ÓźćÓżŚÓźćÓżĄ ÓżĢÓźć Óż¼ÓźćÓż© ÓżŚÓźüÓż░Óż┐Óż»Óż© ÓżĄÓż┐ÓżČÓźŹÓżĄÓżĄÓż┐Óż”ÓźŹÓż»ÓżŠÓż▓Óż» Óż«ÓźćÓżé ÓżĖÓźēÓż½Óż╝ÓźŹÓż¤ÓżĄÓźćÓż»Óż░ ÓżöÓż░ ÓżĖÓźéÓżÜÓż©ÓżŠ Óż¬ÓźŹÓż░ÓżŻÓżŠÓż▓ÓźĆ ÓżćÓżéÓż£ÓźĆÓż©Óż┐Óż»Óż░Óż┐ÓżéÓżŚ ÓżĄÓż┐ÓżŁÓżŠÓżŚ Óż«ÓźćÓżé ÓżåÓżĢÓźŹÓż░ÓżŠÓż«ÓżĢ ÓżĖÓżŠÓżćÓż¼Óż░ Óż░Óż┐ÓżĖÓż░ÓźŹÓżÜ Óż▓ÓźłÓż¼ ÓżĢÓźć Óż¬ÓźŹÓż░Óż«ÓźüÓż¢ ÓżĪÓźē. Óż«ÓźŗÓż░ÓźŹÓż”ÓżÜÓżŠÓżł ÓżŚÓźüÓż░ÓźĆ Óż©Óźć Óż©ÓżÅ Óż¬ÓźŹÓż░ÓżĢÓżŠÓżČÓż┐Óżż Óż¬ÓźćÓż¬Óż░ Óż«ÓźćÓżé ÓżĢÓż╣ÓżŠÓźż

"Óż”ÓźüÓż░ÓźŹÓżŁÓżŠÓżĄÓż©ÓżŠÓż¬ÓźéÓż░ÓźŹÓżŻ ÓżĢÓźŗÓżĪ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĖÓźć Óż©Óż┐ÓżĢÓż▓Óż©Óźć ÓżĄÓżŠÓż▓ÓźĆ ÓżåÓżĄÓźāÓżżÓźŹÓżżÓż┐Óż»ÓźŗÓżé ÓżĢÓźŗ Óż©Óż┐Óż»ÓżéÓżżÓźŹÓż░Óż┐Óżż ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżĢÓźēÓżćÓż▓ ÓżöÓż░ ÓżĢÓźłÓż¬ÓźćÓżĖÓż┐Óż¤Óż░ Óż”ÓźŹÓżĄÓżŠÓż░ÓżŠ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© Óż¦ÓźŹÓżĄÓż©Óż┐ ÓżĢÓżŠ ÓżČÓźŗÓżĘÓżŻ ÓżĢÓż░ÓżżÓżŠ Óż╣ÓźłÓźż Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżĖÓżéÓżĢÓźćÓżż ÓżĖÓżéÓżĄÓźćÓż”Óż©ÓżČÓźĆÓż▓ Óż£ÓżŠÓż©ÓżĢÓżŠÓż░ÓźĆ ÓżĢÓźŗ ÓżÅÓż©ÓżĢÓźŗÓżĪ ÓżöÓż░ ÓżĖÓżéÓżÜÓżŠÓż░Óż┐Óżż ÓżĢÓż░ ÓżĖÓżĢÓżżÓźć Óż╣ÓźłÓżéÓźż"

Óż»Óż╣ Óż╣Óż«Óż▓ÓżŠ ÓżćÓżĖ Óż«ÓżŠÓż»Óż©Óźć Óż«ÓźćÓżé ÓżēÓż▓ÓźŹÓż▓ÓźćÓż¢Óż©ÓźĆÓż» Óż╣Óźł ÓżĢÓż┐ ÓżćÓżĖÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżĢÓż┐ÓżĖÓźĆ ÓżĄÓż┐ÓżČÓźćÓżĘ ÓżæÓżĪÓż┐Óż»Óźŗ Óż╣ÓżŠÓż░ÓźŹÓżĪÓżĄÓźćÓż»Óż░, Óż▓ÓżŠÓżēÓżĪÓżĖÓźŹÓż¬ÓźĆÓżĢÓż░ Óż»ÓżŠ ÓżĖÓż«ÓżØÓźīÓżżÓżŠ ÓżĢÓż┐ÓżÅ ÓżŚÓżÅ ÓżĢÓżéÓż¬ÓźŹÓż»ÓźéÓż¤Óż░ Óż¬Óż░ ÓżåÓżéÓżżÓż░Óż┐ÓżĢ ÓżĖÓźŹÓż¬ÓźĆÓżĢÓż░ ÓżĢÓźĆ ÓżåÓżĄÓżČÓźŹÓż»ÓżĢÓżżÓżŠ Óż©Óż╣ÓźĆÓżé Óż╣ÓźŗÓżżÓźĆ Óż╣Óźł, ÓżćÓżĖÓżĢÓźć Óż¼Óż£ÓżŠÓż» Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżĖÓżéÓżĢÓźćÓżż ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżÅÓż▓ÓżĖÓźĆÓżĪÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬Óż░ Óż©Óż┐Óż░ÓźŹÓżŁÓż░ ÓżĢÓż░ÓżżÓżŠ Óż╣ÓźłÓźż

ÓżÅÓż»Óż░-ÓżŚÓźłÓż¬Óż┐ÓżéÓżŚ ÓżÅÓżĢ Óż«Óż╣ÓżżÓźŹÓżĄÓż¬ÓźéÓż░ÓźŹÓżŻ ÓżĖÓźüÓż░ÓżĢÓźŹÓżĘÓżŠ ÓżēÓż¬ÓżŠÓż» Óż╣Óźł Óż£Óż┐ÓżĖÓźć ÓżĖÓżéÓżŁÓżŠÓżĄÓż┐Óżż ÓżĖÓźüÓż░ÓżĢÓźŹÓżĘÓżŠ Óż¢ÓżżÓż░ÓźŗÓżé ÓżĢÓźć ÓżĄÓż┐Óż░ÓźüÓż”ÓźŹÓż¦ Óż«Óż┐ÓżČÓż©-Óż«Óż╣ÓżżÓźŹÓżĄÓż¬ÓźéÓż░ÓźŹÓżŻ ÓżĄÓżŠÓżżÓżŠÓżĄÓż░ÓżŻ ÓżĢÓźĆ ÓżĖÓźüÓż░ÓżĢÓźŹÓżĘÓżŠ ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżĪÓż┐Óż£Óż╝ÓżŠÓżćÓż© ÓżĢÓż┐Óż»ÓżŠ ÓżŚÓż»ÓżŠ Óż╣Óźł, ÓżēÓż©ÓźŹÓż╣ÓźćÓżé Óż¼ÓżŠÓż╣Óż░ÓźĆ Óż©ÓźćÓż¤ÓżĄÓż░ÓźŹÓżĢ (Óż»ÓżŠÓż©ÓźĆ, ÓżćÓżéÓż¤Óż░Óż©ÓźćÓż¤) ÓżĖÓźć ÓżŁÓźīÓżżÓż┐ÓżĢ ÓżöÓż░ ÓżżÓżŠÓż░ÓźŹÓżĢÓż┐ÓżĢ Óż░ÓźéÓż¬ ÓżĖÓźć ÓżģÓż▓ÓżŚ ÓżĢÓż░ÓżĢÓźćÓźż Óż»Óż╣ ÓżåÓż«ÓżżÓźīÓż░ Óż¬Óż░ Óż©ÓźćÓż¤ÓżĄÓż░ÓźŹÓżĢ ÓżĢÓźćÓż¼Óż▓ ÓżĢÓźŗ ÓżĪÓż┐ÓżĖÓźŹÓżĢÓż©ÓźćÓżĢÓźŹÓż¤ ÓżĢÓż░ÓżĢÓźć, ÓżĄÓżŠÓż»Óż░Óż▓ÓźćÓżĖ ÓżćÓżéÓż¤Óż░Óż½ÓźćÓżĖ ÓżĢÓźŗ ÓżģÓżĢÓźŹÓżĘÓż« ÓżĢÓż░ÓżĢÓźć ÓżöÓż░ USB ÓżĢÓż©ÓźćÓżĢÓźŹÓżČÓż© ÓżĢÓźŗ ÓżģÓżĢÓźŹÓżĘÓż« ÓżĢÓż░ÓżĢÓźć Óż¬ÓźéÓż░ÓżŠ ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣ÓźłÓźż

ÓżÉÓżĖÓżŠ ÓżĢÓż╣ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣Óźł ÓżĢÓż┐, ÓżćÓżĖ ÓżżÓż░Óż╣ ÓżĢÓźć Óż¼ÓżÜÓżŠÓżĄ ÓżĢÓźŗ Óż”ÓźüÓżĘÓźŹÓż¤ ÓżģÓżéÓż”Óż░ÓźéÓż©ÓźĆ ÓżĖÓźéÓżżÓźŹÓż░ Óż»ÓżŠ Óż╣ÓżŠÓż░ÓźŹÓżĪÓżĄÓźćÓż»Óż░ Óż»ÓżŠ ÓżĖÓźēÓż½Óż╝ÓźŹÓż¤ÓżĄÓźćÓż»Óż░ ÓżåÓż¬ÓźéÓż░ÓźŹÓżżÓż┐ ÓżČÓźŹÓż░ÓźāÓżéÓż¢Óż▓ÓżŠ ÓżĢÓźć ÓżĖÓżŠÓżź ÓżĖÓż«ÓżØÓźīÓżżÓżŠ ÓżĢÓż░ÓżĢÓźć Óż”Óż░ÓżĢÓż┐Óż©ÓżŠÓż░ ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠ ÓżĖÓżĢÓżżÓżŠ Óż╣ÓźłÓźż ÓżÅÓżĢ ÓżģÓż©ÓźŹÓż» Óż¬Óż░Óż┐Óż”ÓźāÓżČÓźŹÓż» Óż«ÓźćÓżé ÓżÅÓżĢ ÓżģÓż©Óż£ÓżŠÓż© ÓżĢÓż░ÓźŹÓż«ÓżÜÓżŠÓż░ÓźĆ ÓżĖÓżéÓżĢÓźŹÓż░Óż«Óż┐Óżż USB ÓżĪÓźŹÓż░ÓżŠÓżćÓżĄ ÓżĢÓźŗ Óż¬ÓźŹÓż▓ÓżŚ ÓżćÓż© ÓżĢÓż░ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł ÓżżÓżŠÓżĢÓż┐ ÓżÅÓżĢ ÓżŚÓźüÓż¬ÓźŹÓżż ÓżĪÓźćÓż¤ÓżŠ ÓżÅÓżĢÓźŹÓżĖÓż½Óż╝Óż┐Óż▓ÓźŹÓż¤Óż░ÓźćÓżČÓż© ÓżÜÓźłÓż©Óż▓ ÓżĢÓźŗ Óż¤ÓźŹÓż░Óż┐ÓżŚÓż░ ÓżĢÓż░Óż©Óźć Óż«ÓźćÓżé ÓżĖÓżĢÓźŹÓżĘÓż« Óż«ÓźłÓż▓ÓżĄÓźćÓż»Óż░ ÓżĢÓźŗ ÓżżÓźłÓż©ÓżŠÓżż ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠ ÓżĖÓżĢÓźćÓźż

ÓżĪÓźē. ÓżŚÓźüÓż░ÓźĆ Óż©Óźć ÓżĢÓż╣ÓżŠ, "Óż½Óż╝Óż┐ÓżČÓż┐ÓżéÓżŚ, Óż”ÓźüÓż░ÓźŹÓżŁÓżŠÓżĄÓż©ÓżŠÓż¬ÓźéÓż░ÓźŹÓżŻ ÓżģÓżéÓż”Óż░ÓźéÓż©ÓźĆ ÓżĖÓźéÓżżÓźŹÓż░ Óż»ÓżŠ ÓżģÓż©ÓźŹÓż» ÓżĖÓźŗÓżČÓż▓ ÓżćÓżéÓż£ÓźĆÓż©Óż┐Óż»Óż░Óż┐ÓżéÓżŚ ÓżżÓżĢÓż©ÓźĆÓżĢÓźŗÓżé ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżÅÓż»Óż░-ÓżŚÓźłÓż¬ÓźŹÓżĪ ÓżĖÓż┐ÓżĖÓźŹÓż¤Óż« ÓżżÓżĢ Óż¬Óż╣ÓźüÓżüÓżÜ ÓżĄÓżŠÓż▓Óźć ÓżĄÓźŹÓż»ÓżĢÓźŹÓżżÓż┐Óż»ÓźŗÓżé ÓżĢÓźŗ ÓżÉÓżĖÓźĆ ÓżĢÓżŠÓż░ÓźŹÓż░ÓżĄÓżŠÓżł ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ Óż¦ÓźŗÓż¢ÓżŠ Óż”ÓźćÓż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł Óż£Óźŗ ÓżĖÓźüÓż░ÓżĢÓźŹÓżĘÓżŠ ÓżĖÓźć ÓżĖÓż«ÓżØÓźīÓżżÓżŠ ÓżĢÓż░ÓżżÓźĆ Óż╣ÓźłÓżé, Óż£ÓźłÓżĖÓźć Óż”ÓźüÓż░ÓźŹÓżŁÓżŠÓżĄÓż©ÓżŠÓż¬ÓźéÓż░ÓźŹÓżŻ Óż▓Óż┐ÓżéÓżĢ Óż¬Óż░ ÓżĢÓźŹÓż▓Óż┐ÓżĢ ÓżĢÓż░Óż©ÓżŠ Óż»ÓżŠ ÓżĖÓżéÓżĢÓźŹÓż░Óż«Óż┐Óżż Óż½Óż╝ÓżŠÓżćÓż▓ÓźćÓżé ÓżĪÓżŠÓżēÓż©Óż▓ÓźŗÓżĪ ÓżĢÓż░Óż©ÓżŠÓźż"

"Óż╣Óż«Óż▓ÓżŠÓżĄÓż░ ÓżĖÓźēÓż½Óż╝ÓźŹÓż¤ÓżĄÓźćÓż»Óż░ ÓżÅÓż¬ÓźŹÓż▓Óż┐ÓżĢÓźćÓżČÓż© Óż©Óż┐Óż░ÓźŹÓżŁÓż░ÓżżÓżŠ Óż»ÓżŠ ÓżżÓźāÓżżÓźĆÓż»-Óż¬ÓżĢÓźŹÓżĘ Óż▓ÓżŠÓżćÓż¼ÓźŹÓż░ÓźćÓż░ÓźĆ ÓżĢÓźŗ Óż▓ÓżĢÓźŹÓżĘÓż┐Óżż ÓżĢÓż░ÓżĢÓźć ÓżĖÓźēÓż½Óż╝ÓźŹÓż¤ÓżĄÓźćÓż»Óż░ ÓżåÓż¬ÓźéÓż░ÓźŹÓżżÓż┐ ÓżČÓźŹÓż░ÓźāÓżéÓż¢Óż▓ÓżŠ Óż╣Óż«Óż▓ÓźŗÓżé ÓżĢÓżŠ ÓżŁÓźĆ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż░ ÓżĖÓżĢÓżżÓźć Óż╣ÓźłÓżéÓźż ÓżćÓż© Óż©Óż┐Óż░ÓźŹÓżŁÓż░ÓżżÓżŠÓżōÓżé ÓżĖÓźć ÓżĖÓż«ÓżØÓźīÓżżÓżŠ ÓżĢÓż░ÓżĢÓźć, ÓżĄÓźć ÓżĢÓż«Óż£Óż╝ÓźŗÓż░Óż┐Óż»ÓżŠÓżü Óż»ÓżŠ Óż”ÓźüÓż░ÓźŹÓżŁÓżŠÓżĄÓż©ÓżŠÓż¬ÓźéÓż░ÓźŹÓżŻ ÓżĢÓźŗÓżĪ Óż¬ÓźćÓżČ ÓżĢÓż░ ÓżĖÓżĢÓżżÓźć Óż╣ÓźłÓżé Óż£Óźŗ ÓżĄÓż┐ÓżĢÓżŠÓżĖ ÓżöÓż░ Óż¬Óż░ÓźĆÓżĢÓźŹÓżĘÓżŻ ÓżĢÓźć Óż”ÓźīÓż░ÓżŠÓż© ÓżĢÓż┐ÓżĖÓźĆ ÓżĢÓżŠ Óż¦ÓźŹÓż»ÓżŠÓż© Óż©Óż╣ÓźĆÓżé Óż£ÓżŠ ÓżĖÓżĢÓżżÓżŠ Óż╣ÓźłÓźż"

Óż╣ÓżŠÓż▓ Óż╣ÓźĆ Óż«ÓźćÓżé Óż¬ÓźŹÓż░Óż”Óż░ÓźŹÓżČÓż┐Óżż RAMBO Óż╣Óż«Óż▓Óźć ÓżĢÓźĆ ÓżżÓż░Óż╣, PIXHELL ÓżæÓżĪÓż┐Óż»Óźŗ-ÓżŚÓźłÓż¬ÓźŹÓżĪ ÓżĖÓż┐ÓżĖÓźŹÓż¤Óż« ÓżĖÓźć Óż£ÓżŠÓż©ÓżĢÓżŠÓż░ÓźĆ Óż▓ÓźĆÓżĢ ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżÅÓżĢ Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżÜÓźłÓż©Óż▓ Óż¼Óż©ÓżŠÓż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżĖÓż«ÓżØÓźīÓżżÓżŠ ÓżĢÓż┐ÓżÅ ÓżŚÓżÅ Óż╣ÓźŗÓżĖÓźŹÓż¤ Óż¬Óż░ ÓżżÓźłÓż©ÓżŠÓżż Óż«ÓźłÓż▓ÓżĄÓźćÓż»Óż░ ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż░ÓżżÓżŠ Óż╣ÓźłÓźż

Óż»Óż╣ ÓżćÓżĖ ÓżżÓżźÓźŹÓż» ÓżĖÓźć ÓżĖÓżéÓżŁÓżĄ Óż╣ÓźüÓżå Óż╣Óźł ÓżĢÓż┐ ÓżÅÓż▓ÓżĖÓźĆÓżĪÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż«ÓźćÓżé ÓżēÓż©ÓżĢÓźć ÓżåÓżéÓżżÓż░Óż┐ÓżĢ ÓżśÓż¤ÓżĢÓźŗÓżé ÓżöÓż░ Óż¼Óż┐Óż£Óż▓ÓźĆ ÓżåÓż¬ÓźéÓż░ÓźŹÓżżÓż┐ ÓżĢÓźć Óż╣Óż┐ÓżĖÓźŹÓżĖÓźć ÓżĢÓźć Óż░ÓźéÓż¬ Óż«ÓźćÓżé ÓżćÓżéÓżĪÓżĢÓźŹÓż¤Óż░ ÓżöÓż░ ÓżĢÓźłÓż¬ÓźćÓżĖÓż┐Óż¤Óż░ Óż╣ÓźŗÓżżÓźć Óż╣ÓźłÓżé, Óż£Óż┐ÓżĖÓżĖÓźć ÓżĄÓźć ÓżÅÓżĢ ÓżČÓźŹÓż░ÓżĄÓźŹÓż» ÓżåÓżĄÓźāÓżżÓźŹÓżżÓż┐ Óż¬Óż░ ÓżĢÓżéÓż¬Óż© ÓżĢÓż░ÓżżÓźć Óż╣ÓźłÓżé Óż£Óźŗ ÓżĢÓźēÓżćÓż▓ ÓżĢÓźć Óż«ÓżŠÓż¦ÓźŹÓż»Óż« ÓżĖÓźć Óż¼Óż┐Óż£Óż▓ÓźĆ Óż¬ÓżŠÓż░Óż┐Óżż Óż╣ÓźŗÓż©Óźć Óż¬Óż░ ÓżÅÓżĢ ÓżēÓżÜÓźŹÓżÜ-Óż¬Óż┐ÓżÜ ÓżČÓźŗÓż░ Óż¬ÓźłÓż”ÓżŠ ÓżĢÓż░ÓżżÓżŠ Óż╣Óźł, Óż£Óż┐ÓżĖÓźć ÓżĢÓźēÓżćÓż▓ ÓżĄÓźŹÓż╣ÓżŠÓżćÓż© ÓżĢÓż╣ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣ÓźłÓźż

ÓżĄÓż┐ÓżČÓźćÓżĘ Óż░ÓźéÓż¬ ÓżĖÓźć, Óż¼Óż┐Óż£Óż▓ÓźĆ ÓżĢÓźĆ Óż¢Óż¬Óżż Óż«ÓźćÓżé Óż¬Óż░Óż┐ÓżĄÓż░ÓźŹÓżżÓż© ÓżĢÓźłÓż¬ÓźćÓżĖÓż┐Óż¤Óż░ Óż«ÓźćÓżé Óż»ÓżŠÓżéÓżżÓźŹÓż░Óż┐ÓżĢ ÓżĢÓżéÓż¬Óż© Óż»ÓżŠ Óż¬ÓźĆÓż£ÓźŗÓżćÓż▓ÓźćÓżĢÓźŹÓż¤ÓźŹÓż░Óż┐ÓżĢ Óż¬ÓźŹÓż░ÓżŁÓżŠÓżĄ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© ÓżĢÓż░ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł, Óż£Óż┐ÓżĖÓżĖÓźć ÓżČÓźŹÓż░ÓżĄÓźŹÓż» ÓżČÓźŗÓż░ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© Óż╣ÓźŗÓżżÓżŠ Óż╣ÓźłÓźż Óż¢Óż¬Óżż Óż¬ÓźłÓż¤Óż░ÓźŹÓż© ÓżĢÓźŗ Óż¬ÓźŹÓż░ÓżŁÓżŠÓżĄÓż┐Óżż ÓżĢÓż░Óż©Óźć ÓżĄÓżŠÓż▓ÓżŠ ÓżÅÓżĢ Óż«Óż╣ÓżżÓźŹÓżĄÓż¬ÓźéÓż░ÓźŹÓżŻ Óż¬Óż╣Óż▓Óźé Óż╣Óźł ÓżĢÓż┐ ÓżĢÓż┐ÓżżÓż©Óźć Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ Óż£Óż▓ÓżŠÓżÅ Óż£ÓżŠÓżżÓźć Óż╣ÓźłÓżé ÓżöÓż░ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬Óż░ ÓżēÓż©ÓżĢÓżŠ ÓżĄÓż┐ÓżżÓż░ÓżŻ Óż╣ÓźŗÓżżÓżŠ Óż╣Óźł, ÓżĢÓźŹÓż»ÓźŗÓżéÓżĢÓż┐ ÓżĖÓż½ÓźćÓż” Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ ÓżĢÓźŗ ÓżŚÓż╣Óż░Óźć Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ ÓżĢÓźĆ ÓżżÓźüÓż▓Óż©ÓżŠ Óż«ÓźćÓżé Óż¬ÓźŹÓż░Óż”Óż░ÓźŹÓżČÓż┐Óżż ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżģÓż¦Óż┐ÓżĢ Óż¼Óż┐Óż£Óż▓ÓźĆ ÓżĢÓźĆ ÓżåÓżĄÓżČÓźŹÓż»ÓżĢÓżżÓżŠ Óż╣ÓźŗÓżżÓźĆ Óż╣ÓźłÓźż

ÓżĪÓźē. ÓżŚÓźüÓż░ÓźĆ Óż©Óźć ÓżĢÓż╣ÓżŠ, "ÓżćÓżĖÓżĢÓźć ÓżģÓż▓ÓżŠÓżĄÓżŠ, Óż£Óż¼ Óż¬ÓźŹÓż░ÓżżÓźŹÓż»ÓżŠÓżĄÓż░ÓźŹÓżżÓźĆ Óż¦ÓżŠÓż░ÓżŠ (ÓżÅÓżĖÓźĆ) ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĢÓźłÓż¬ÓźćÓżĖÓż┐Óż¤Óż░ ÓżĖÓźć ÓżŚÓźüÓż£Óż░ÓżżÓźĆ Óż╣Óźł, ÓżżÓźŗ ÓżĄÓźć ÓżĄÓż┐ÓżČÓż┐ÓżĘÓźŹÓż¤ ÓżåÓżĄÓźāÓżżÓźŹÓżżÓż┐Óż»ÓźŗÓżé Óż¬Óż░ ÓżĢÓżéÓż¬Óż© ÓżĢÓż░ÓżżÓźć Óż╣ÓźłÓżéÓźż" "Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżēÓżżÓźŹÓżĖÓż░ÓźŹÓż£Óż© ÓżÅÓż▓ÓżĖÓźĆÓżĪÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĢÓźć ÓżåÓżéÓżżÓż░Óż┐ÓżĢ ÓżĄÓż┐Óż”ÓźŹÓż»ÓźüÓżż ÓżŁÓżŠÓżŚ Óż”ÓźŹÓżĄÓżŠÓż░ÓżŠ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© Óż╣ÓźŗÓżżÓźć Óż╣ÓźłÓżéÓźż ÓżćÓżĖÓżĢÓźĆ ÓżĄÓż┐ÓżČÓźćÓżĘÓżżÓżŠÓżÅÓżé ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬Óż░ Óż¬ÓźŹÓż░ÓżĢÓźŹÓżĘÓźćÓż¬Óż┐Óżż Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ ÓżĢÓźć ÓżĄÓżŠÓżĖÓźŹÓżżÓżĄÓż┐ÓżĢ Óż¼Óż┐Óż¤Óż«ÓźłÓż¬, Óż¬ÓźłÓż¤Óż░ÓźŹÓż© ÓżöÓż░ ÓżżÓźĆÓżĄÓźŹÓż░ÓżżÓżŠ ÓżĖÓźć Óż¬ÓźŹÓż░ÓżŁÓżŠÓżĄÓż┐Óżż Óż╣ÓźŗÓżżÓźĆ Óż╣ÓźłÓżéÓźż"

"Óż╣Óż«ÓżŠÓż░ÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬Óż░ Óż”Óż┐Óż¢ÓżŠÓżÅ ÓżŚÓżÅ Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ Óż¬ÓźłÓż¤Óż░ÓźŹÓż© ÓżĢÓźŗ ÓżĖÓżŠÓżĄÓż¦ÓżŠÓż©ÓźĆÓż¬ÓźéÓż░ÓźŹÓżĄÓżĢ Óż©Óż┐Óż»ÓżéÓżżÓźŹÓż░Óż┐Óżż ÓżĢÓż░ÓżĢÓźć, Óż╣Óż«ÓżŠÓż░ÓźĆ ÓżżÓżĢÓż©ÓźĆÓżĢ ÓżÅÓż▓ÓżĖÓźĆÓżĪÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĖÓźć ÓżĄÓż┐ÓżČÓż┐ÓżĘÓźŹÓż¤ ÓżåÓżĄÓźāÓżżÓźŹÓżżÓż┐Óż»ÓźŗÓżé Óż¬Óż░ ÓżĢÓźüÓżø Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżżÓż░ÓżéÓżŚÓźćÓżé ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© ÓżĢÓż░ÓżżÓźĆ Óż╣ÓźłÓźż"

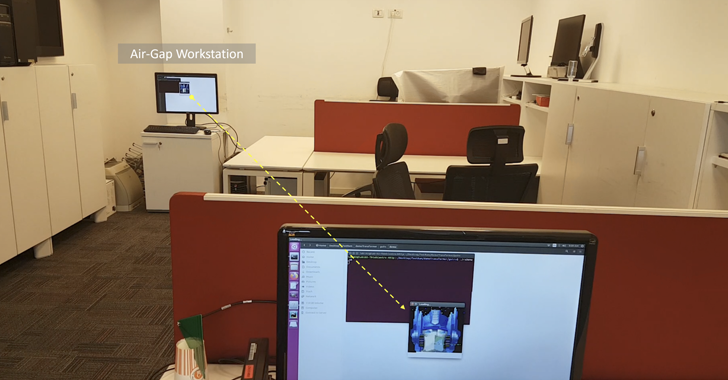

ÓżćÓżĖÓż▓Óż┐ÓżÅ ÓżÅÓżĢ Óż╣Óż«Óż▓ÓżŠÓżĄÓż░ ÓżćÓżĖ ÓżżÓżĢÓż©ÓźĆÓżĢ ÓżĢÓżŠ Óż▓ÓżŠÓżŁ ÓżēÓżĀÓżŠÓżĢÓż░ Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżĖÓżéÓżĢÓźćÓżżÓźŗÓżé ÓżĢÓźć Óż░ÓźéÓż¬ Óż«ÓźćÓżé ÓżĪÓźćÓż¤ÓżŠ ÓżĢÓźŗ Óż¼ÓżŠÓż╣Óż░ Óż©Óż┐ÓżĢÓżŠÓż▓ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł, Óż£Óż┐ÓżĖÓźć Óż½Óż┐Óż░ Óż«ÓźēÓżĪÓźŹÓż»ÓźéÓż▓ÓźćÓż¤ ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣Óźł ÓżöÓż░ Óż¬ÓżŠÓżĖ ÓżĢÓźć ÓżĄÓż┐ÓżéÓżĪÓźŗÓż£ Óż»ÓżŠ ÓżÅÓżéÓżĪÓźŹÓż░ÓźēÓżćÓżĪ ÓżĪÓż┐ÓżĄÓżŠÓżćÓżĖ Óż¬Óż░ Óż¬ÓźŹÓż░ÓżĖÓżŠÓż░Óż┐Óżż ÓżĢÓż┐Óż»ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣Óźł, Óż£Óźŗ Óż¼ÓżŠÓż” Óż«ÓźćÓżé Óż¬ÓźłÓżĢÓźćÓż¤ ÓżĢÓźŗ ÓżĪÓźĆÓż«ÓźēÓżĪÓźŹÓż»ÓźéÓż▓ÓźćÓż¤ ÓżĢÓż░ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł ÓżöÓż░ Óż£ÓżŠÓż©ÓżĢÓżŠÓż░ÓźĆ Óż©Óż┐ÓżĢÓżŠÓż▓ ÓżĖÓżĢÓżżÓżŠ Óż╣ÓźłÓźż

Óż»Óż╣ ÓżĢÓż╣Óż©Óźć ÓżĢÓźć Óż¼ÓżŠÓż”, Óż»Óż╣ Óż¦ÓźŹÓż»ÓżŠÓż© Óż”ÓźćÓż©Óźć Óż»ÓźŗÓżŚÓźŹÓż» Óż╣Óźł ÓżĢÓż┐ ÓżēÓżżÓźŹÓżĖÓż░ÓźŹÓż£Óż┐Óżż Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ ÓżĖÓżéÓżĢÓźćÓżż ÓżĢÓźĆ ÓżČÓżĢÓźŹÓżżÓż┐ ÓżöÓż░ ÓżŚÓźüÓżŻÓżĄÓżżÓźŹÓżżÓżŠ ÓżĄÓż┐ÓżČÓż┐ÓżĘÓźŹÓż¤ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĖÓżéÓż░ÓżÜÓż©ÓżŠ, ÓżćÓżĖÓżĢÓźĆ ÓżåÓżéÓżżÓż░Óż┐ÓżĢ Óż¼Óż┐Óż£Óż▓ÓźĆ ÓżåÓż¬ÓźéÓż░ÓźŹÓżżÓż┐ ÓżöÓż░ ÓżĢÓźēÓżćÓż▓ ÓżöÓż░ ÓżĢÓźłÓż¬ÓźćÓżĖÓż┐Óż¤Óż░ ÓżĖÓźŹÓżźÓżŠÓż©ÓźŗÓżé, ÓżģÓż©ÓźŹÓż» ÓżĢÓżŠÓż░ÓżĢÓźŗÓżé Óż¬Óż░ Óż©Óż┐Óż░ÓźŹÓżŁÓż░ ÓżĢÓż░ÓżżÓźĆ Óż╣ÓźłÓźż

Óż╣ÓżŠÓżćÓż▓ÓżŠÓżćÓż¤ ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżÅÓżĢ ÓżöÓż░ Óż«Óż╣ÓżżÓźŹÓżĄÓż¬ÓźéÓż░ÓźŹÓżŻ Óż¼ÓżŠÓżż Óż»Óż╣ Óż╣Óźł ÓżĢÓż┐ PIXHELL Óż╣Óż«Óż▓ÓżŠ, ÓżĪÓż┐Óż½Óż╝ÓźēÓż▓ÓźŹÓż¤ Óż░ÓźéÓż¬ ÓżĖÓźć, ÓżÅÓż▓ÓżĖÓźĆÓżĪÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĢÓźŗ Óż”ÓźćÓż¢Óż©Óźć ÓżĄÓżŠÓż▓Óźć ÓżēÓż¬Óż»ÓźŗÓżŚÓżĢÓż░ÓźŹÓżżÓżŠÓżōÓżé ÓżĢÓźŗ Óż”Óż┐Óż¢ÓżŠÓżł Óż”ÓźćÓżżÓżŠ Óż╣Óźł, Óż»Óż╣ Óż”ÓźćÓż¢ÓżżÓźć Óż╣ÓźüÓżÅ ÓżĢÓż┐ ÓżćÓżĖÓż«ÓźćÓżé ÓżĄÓźłÓżĢÓż▓ÓźŹÓż¬Óż┐ÓżĢ ÓżĢÓżŠÓż▓Óźć ÓżöÓż░ ÓżĖÓż½ÓźćÓż” Óż¬ÓżéÓżĢÓźŹÓżżÓż┐Óż»ÓźŗÓżé ÓżĄÓżŠÓż▓Óźć Óż¼Óż┐Óż¤Óż«ÓźłÓż¬ Óż¬ÓźłÓż¤Óż░ÓźŹÓż© ÓżĢÓźŗ Óż¬ÓźŹÓż░Óż”Óż░ÓźŹÓżČÓż┐Óżż ÓżĢÓż░Óż©ÓżŠ ÓżČÓżŠÓż«Óż┐Óż▓ Óż╣ÓźłÓźż

"ÓżŚÓźüÓż¬ÓźŹÓżż Óż░Óż╣Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ, Óż╣Óż«Óż▓ÓżŠÓżĄÓż░ ÓżÅÓżĢ ÓżÉÓżĖÓźĆ Óż░ÓżŻÓż©ÓźĆÓżżÓż┐ ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż░ ÓżĖÓżĢÓżżÓźć Óż╣ÓźłÓżé Óż£Óźŗ ÓżēÓż¬Óż»ÓźŗÓżŚÓżĢÓż░ÓźŹÓżżÓżŠ ÓżĢÓźĆ ÓżģÓż©ÓźüÓż¬ÓżĖÓźŹÓżźÓż┐ÓżżÓż┐ Óż«ÓźćÓżé ÓżĖÓżéÓżÜÓżŠÓż░Óż┐Óżż Óż╣ÓźŗÓżżÓźĆ Óż╣Óźł," ÓżĪÓźē. ÓżŚÓźüÓż░ÓźĆ Óż©Óźć ÓżĢÓż╣ÓżŠÓźż "ÓżēÓż”ÓżŠÓż╣Óż░ÓżŻ ÓżĢÓźć Óż▓Óż┐ÓżÅ, ÓżŚÓźüÓż¬ÓźŹÓżż ÓżÜÓźłÓż©Óż▓ÓźŗÓżé Óż¬Óż░ ÓżżÓżźÓżŠÓżĢÓżźÓż┐Óżż 'Óż░ÓżŠÓżż ÓżŁÓż░ ÓżĢÓżŠ Óż╣Óż«Óż▓ÓżŠ' ÓżæÓż½-ÓżæÓżĄÓż░ÓźŹÓżĖ ÓżĢÓźć Óż”ÓźīÓż░ÓżŠÓż© Óż¼Óż©ÓżŠÓżÅ Óż░Óż¢ÓżŠ Óż£ÓżŠÓżżÓżŠ Óż╣Óźł, Óż£Óż┐ÓżĖÓżĖÓźć ÓżēÓż£ÓżŠÓżŚÓż░ Óż╣ÓźŗÓż©Óźć ÓżöÓż░ ÓżēÓż£ÓżŠÓżŚÓż░ Óż╣ÓźŗÓż©Óźć ÓżĢÓżŠ Óż£ÓźŗÓż¢Óż┐Óż« ÓżĢÓż« Óż╣Óźŗ Óż£ÓżŠÓżżÓżŠ Óż╣ÓźłÓźż"

Óż╣ÓżŠÓż▓ÓżŠÓżüÓżĢÓż┐, ÓżćÓżĖ Óż╣Óż«Óż▓Óźć ÓżĢÓźŗ ÓżĢÓżŠÓż░ÓźŹÓż» ÓżśÓżéÓż¤ÓźŗÓżé ÓżĢÓźć Óż”ÓźīÓż░ÓżŠÓż© Óż¬Óż┐ÓżĢÓźŹÓżĖÓźćÓż▓ Óż░ÓżéÓżŚÓźŗÓżé ÓżĢÓźŗ Óż¤ÓźŹÓż░ÓżŠÓżéÓżĖÓż«Óż┐ÓżČÓż© ÓżĖÓźć Óż¬Óż╣Óż▓Óźć Óż¼Óż╣ÓźüÓżż ÓżĢÓż« Óż«ÓżŠÓż©ÓźŗÓżé ÓżżÓżĢ ÓżĢÓż« ÓżĢÓż░ÓżĢÓźć ÓżÅÓżĢ ÓżŚÓźüÓż¬ÓźŹÓżż Óż╣Óż«Óż▓Óźć Óż«ÓźćÓżé Óż¼Óż”Óż▓ÓżŠ Óż£ÓżŠ ÓżĖÓżĢÓżżÓżŠ Óż╣Óźł - Óż»ÓżŠÓż©ÓźĆ, (1,1,1), (3,3,3), (7,7,7), ÓżöÓż░ (15,15,15) ÓżĢÓźć RGB ÓżĖÓźŹÓżżÓż░ÓźŗÓżé ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż░ÓżĢÓźć - Óż£Óż┐ÓżĖÓżĖÓźć ÓżēÓż¬Óż»ÓźŗÓżŚÓżĢÓż░ÓźŹÓżżÓżŠ ÓżĢÓźŗ Óż»Óż╣ ÓżåÓżŁÓżŠÓżĖ Óż╣ÓźŗÓżżÓżŠ Óż╣Óźł ÓżĢÓż┐ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© ÓżĢÓżŠÓż▓ÓźĆ Óż╣ÓźłÓźż

Óż▓ÓźćÓżĢÓż┐Óż© ÓżÉÓżĖÓżŠ ÓżĢÓż░Óż©Óźć ÓżĖÓźć Óż¦ÓźŹÓżĄÓż©Óż┐ ÓżēÓżżÓźŹÓż¬ÓżŠÓż”Óż© ÓżĢÓźć ÓżĖÓźŹÓżżÓż░ ÓżĢÓźŗ "ÓżĢÓżŠÓż½ÓźĆ" ÓżĢÓż« ÓżĢÓż░Óż©Óźć ÓżĢÓżŠ ÓżĖÓżŠÓżćÓżĪ ÓżćÓż½ÓźćÓżĢÓźŹÓż¤ Óż╣ÓźŗÓżżÓżŠ Óż╣ÓźłÓźż Óż© Óż╣ÓźĆ Óż»Óż╣ ÓżżÓż░ÓźĆÓżĢÓżŠ Óż«ÓźéÓż░ÓźŹÓż¢ÓżżÓżŠÓż¬ÓźéÓż░ÓźŹÓżŻ Óż╣Óźł, ÓżĢÓźŹÓż»ÓźŗÓżéÓżĢÓż┐ ÓżēÓż¬Óż»ÓźŗÓżŚÓżĢÓż░ÓźŹÓżżÓżŠ ÓżģÓżŁÓźĆ ÓżŁÓźĆ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬Óż░ "Óż¦ÓźŹÓż»ÓżŠÓż© ÓżĖÓźć" Óż”ÓźćÓż¢Óż©Óźć Óż¬Óż░ ÓżģÓżĖÓżŠÓż«ÓżŠÓż©ÓźŹÓż» Óż¬ÓźłÓż¤Óż░ÓźŹÓż© Óż”ÓźćÓż¢ ÓżĖÓżĢÓżżÓżŠ Óż╣ÓźłÓźż

Óż»Óż╣ Óż¬Óż╣Óż▓ÓźĆ Óż¼ÓżŠÓż░ Óż©Óż╣ÓźĆÓżé Óż╣Óźł Óż£Óż¼ Óż¬ÓźŹÓż░ÓżŠÓż»ÓźŗÓżŚÓż┐ÓżĢ ÓżĖÓźćÓż¤ÓżģÓż¬ Óż«ÓźćÓżé ÓżæÓżĪÓż┐Óż»Óźŗ-ÓżŚÓźłÓż¬ Óż¬ÓźŹÓż░ÓżżÓż┐Óż¼ÓżéÓż¦ÓźŗÓżé ÓżĢÓźŗ Óż¬ÓżŠÓż░ ÓżĢÓż┐Óż»ÓżŠ ÓżŚÓż»ÓżŠ Óż╣ÓźłÓźż ÓżĪÓźē. ÓżŚÓźüÓż░ÓźĆ Óż”ÓźŹÓżĄÓżŠÓż░ÓżŠ ÓżĢÓż┐ÓżÅ ÓżŚÓżÅ Óż¬Óż┐ÓżøÓż▓Óźć ÓżģÓż¦ÓźŹÓż»Óż»Óż©ÓźŗÓżé Óż«ÓźćÓżé ÓżĢÓżéÓż¬ÓźŹÓż»ÓźéÓż¤Óż░ Óż¬ÓżéÓż¢Óźć (Óż½ÓźłÓż©ÓżĖÓźŹÓż«Óż┐Óż¤Óż░), Óż╣ÓżŠÓż░ÓźŹÓżĪ ÓżĪÓż┐ÓżĖÓźŹÓżĢ ÓżĪÓźŹÓż░ÓżŠÓżćÓżĄ (ÓżĪÓż┐ÓżĖÓźŹÓżĢÓż½Óż┐Óż▓ÓźŹÓż¤ÓźŹÓż░ÓźćÓżČÓż©), ÓżĖÓźĆÓżĪÓźĆ/ÓżĪÓźĆÓżĄÓźĆÓżĪÓźĆ ÓżĪÓźŹÓż░ÓżŠÓżćÓżĄ (ÓżĖÓźĆÓżĪÓźĆ-Óż▓ÓźĆÓżĢ), Óż¼Óż┐Óż£Óż▓ÓźĆ ÓżåÓż¬ÓźéÓż░ÓźŹÓżżÓż┐ ÓżćÓżĢÓżŠÓżćÓż»ÓźŗÓżé (Óż¬ÓżŠÓżĄÓż░-ÓżĖÓż¬ÓźŹÓż▓ÓżŠÓżł) ÓżöÓż░ ÓżćÓżéÓżĢÓż£ÓźćÓż¤ Óż¬ÓźŹÓż░Óż┐ÓżéÓż¤Óż░ (ÓżćÓżéÓżĢÓż½Óż┐Óż▓ÓźŹÓż¤ÓźŹÓż░ÓźćÓżČÓż©) Óż”ÓźŹÓżĄÓżŠÓż░ÓżŠ ÓżēÓżżÓźŹÓż¬Óż©ÓźŹÓż© Óż¦ÓźŹÓżĄÓż©Óż┐Óż»ÓźŗÓżé ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż┐Óż»ÓżŠ ÓżŚÓż»ÓżŠ Óż╣ÓźłÓźż

Óż¬ÓźŹÓż░ÓżżÓż┐ÓżĄÓżŠÓż” ÓżĢÓźć Óż░ÓźéÓż¬ Óż«ÓźćÓżé, Óż¤ÓźŹÓż░ÓżŠÓżéÓżĖÓż«Óż┐ÓżČÓż© ÓżĢÓźŗ Óż¼ÓźćÓżģÓżĖÓż░ ÓżĢÓż░Óż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ Óż¦ÓźŹÓżĄÓż©Óż┐ÓżĢ Óż£ÓźłÓż«Óż░ ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż░Óż©Óźć, ÓżģÓżĖÓżŠÓż«ÓżŠÓż©ÓźŹÓż» Óż»ÓżŠ ÓżģÓżĖÓżŠÓż«ÓżŠÓż©ÓźŹÓż» ÓżĖÓżéÓżĢÓźćÓżżÓźŗÓżé ÓżĢÓźć Óż▓Óż┐ÓżÅ ÓżæÓżĪÓż┐Óż»Óźŗ ÓżĖÓźŹÓż¬ÓźćÓżĢÓźŹÓż¤ÓźŹÓż░Óż« ÓżĢÓźĆ Óż©Óż┐ÓżŚÓż░ÓżŠÓż©ÓźĆ ÓżĢÓż░Óż©Óźć, ÓżģÓż¦Óż┐ÓżĢÓźāÓżż ÓżĢÓż░ÓźŹÓż«Óż┐Óż»ÓźŗÓżé ÓżżÓżĢ ÓżŁÓźīÓżżÓż┐ÓżĢ Óż¬Óż╣ÓźüÓżéÓżÜ ÓżĢÓźŗ ÓżĖÓźĆÓż«Óż┐Óżż ÓżĢÓż░Óż©Óźć, ÓżĖÓźŹÓż«ÓżŠÓż░ÓźŹÓż¤Óż½ÓźŗÓż© ÓżĢÓźć ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓźŗ Óż¬ÓźŹÓż░ÓżżÓż┐Óż¼ÓżéÓż¦Óż┐Óżż ÓżĢÓż░Óż©Óźć ÓżöÓż░ ÓżģÓżĖÓżŠÓż«ÓżŠÓż©ÓźŹÓż» Óż«ÓźēÓżĪÓźŹÓż»ÓźéÓż▓ÓźćÓż¤ÓźćÓżĪ ÓżĖÓźŹÓżĢÓźŹÓż░ÓźĆÓż© Óż¬ÓźłÓż¤Óż░ÓźŹÓż© ÓżĢÓżŠ Óż¬ÓżżÓżŠ Óż▓ÓżŚÓżŠÓż©Óźć ÓżĢÓźć Óż▓Óż┐ÓżÅ Óż¼ÓżŠÓż╣Óż░ÓźĆ ÓżĢÓźłÓż«Óż░Óźć ÓżĢÓżŠ ÓżēÓż¬Óż»ÓźŗÓżŚ ÓżĢÓż░Óż©Óźć ÓżĢÓźĆ ÓżĖÓż┐Óż½ÓżŠÓż░Óż┐ÓżČ ÓżĢÓźĆ Óż£ÓżŠÓżżÓźĆ Óż╣ÓźłÓźż